今天, NVIDIA 推出了用于NVIDIA BlueField® DPU的NVIDIA DOCA™ 1.2 software,这是世界上最先进的数据处理器( DPU )。此最新版本定于 11 月底发布,以DOCA early access program的势头为基础,使合作伙伴和客户能够加快 DPU 上应用程序和整体零信任解决方案的开发。新的认证、认证、隔离和监视功能使得 BlueField 成为零信任分布式安全平台的理想基础。

以前,外围安全足以保护数据中心免受外部威胁,因为数据中心内的用户、设备、数据和应用程序都是隐式受信任的。但有了云,软件即服务的私有云,您可以将自己的设备( BYOD )和下载大量应用程序的用户带入数据中心,这种默示的信任不再被担保或接受。因此,零信任模型认识到,数据中心内部的资源不可能比外部的资源更受信任。零信任首先假设所有用户、设备、应用程序和数据,甚至网络外围内的用户、设备、应用程序和数据都不受信任。

零信任要求企业利用基于用户的微细分和细粒度授权实施。分析用户的权限、位置、访问数据的需要和行为历史将确定是否信任用户、设备或应用程序访问特定资源。它监控每个用户、应用程序和服务器的行为,并使用以下技术检查网络每个部分的流量:;多因素身份验证、基于角色的访问控制、下一代分布式防火墙和深度数据包检查。对用户和设备进行身份验证,以确保只有经过授权的用户才具有访问权限,而加密可确保隐私 。零信任调用仅授予用户完成每个特定任务所需的访问权限,而不授予其他权限。

零信任网络安全模型认识到网络内外的每一个人和每一件事都必须经过身份验证、监控和分割。即使经过身份验证,所有操作都应该隔离,同时使用加密保护传输中和静止的数据,以在安全性受到威胁时将未经授权的数据访问的爆炸半径降至最低。

Bluefield DPU 重新定义了安全域,并为零信任保护提供了一流的基础。 DPU 可在每台主机和所有网络流量上通过加密、细粒度访问控制和微分段实现网络筛选。 BlueField 提供隔离,在与主机域分离的信任域中部署安全代理。如果主机受损,这种隔离将阻止恶意软件访问安全软件,从而帮助防止攻击扩散到其他服务器。

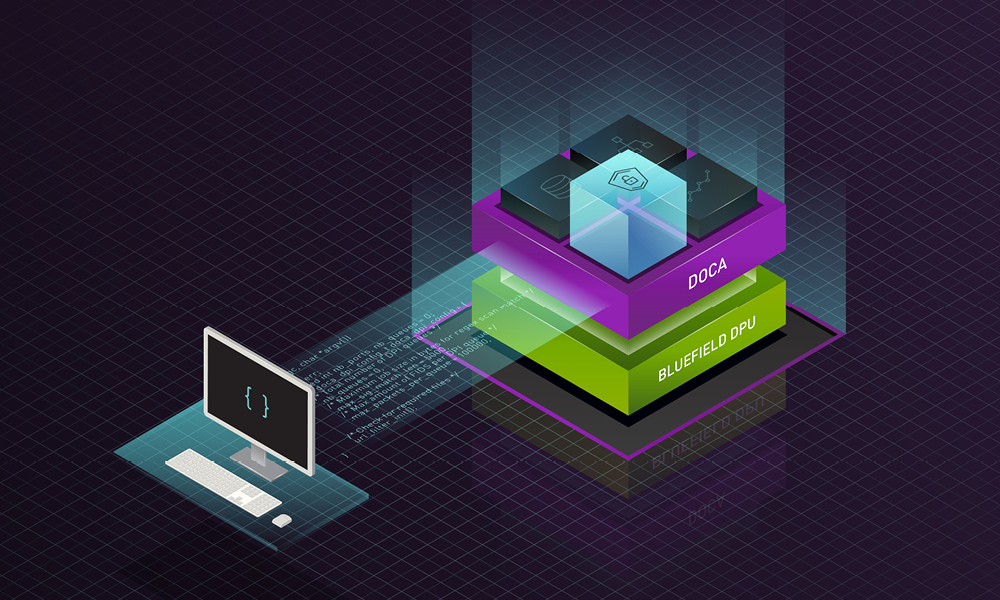

BlueField DPU 和 DOCA 为数据中心的所有层带来零信任

BlueField DPUs 和 DOCA 为零信任提供了基础。从硬件信任根开始,以确保 DPU 本身的完整性,我们可以向每一层添加信任。这包括将认证、身份验证和监视带到计算机、应用程序和数据的每个接触点,包括服务器、容器、存储、网络基础设施,当然还有人。

BlueField DPUs 和 DOCA 为合作伙伴和客户提供了构建整体零信任解决方案的基础平台。蓝田 DPU 提供了三个关键能力作为本基金会的一部分,包括:

- 验证平台的能力包括:

- DPU 基于硬件信任根的安全和测量引导。

- 基于 DICE 的平台和 DPU 软件的远程认证。 DICE 是一系列用于基于硬件的加密设备标识、认证和数据加密的硬件和软件技术。

- 用于加速身份验证、访问控制和加密的工具。

- 使用公钥加密技术卸载身份验证和认证。

- 通过软件定义、硬件加速的微分段和有状态连接跟踪,控制对资产和数据的访问。

- 加快在线和静态数据的加密。

- 实施“仍然不信任始终验证”的立场

- 通过 DOCA 遥测监测网络流量并报告可疑活动。

- 在独立于 CPU /应用程序的域中隔离软件。

- 保护主机应用程序免受损坏或恶意修改。

以前的“信任,有时验证”概念现在变成了“不信任、验证和证明,然后仍然不信任,因此始终监视和验证”。核心假设是,即使在验证之后,任何资产都可能受到损害,因此需要持续的活动监视来保护用户、设备、,和数据。

BlueField DPU 通过提供具有唯一设备 ID 的硬件信任根,在最低级别实现了这一点。然后,它执行一个测量的安全引导,以验证 DPU 上运行的所有软件都经过签名和身份验证。度量引导解决了引导映像可以正确签名和身份验证的问题,然后实际的引导过程被破坏以加载不同的或附加的代码。安全引导和测量引导都依赖于硬件信任根作为扩展信任链的起点。度量计算签名映像的安全散列,然后度量它是否确实是在安全引导过程中加载的映像。

一旦 DPU 的完整性得到验证, BlueField 就能够加速公钥/密钥认证,并将信任链扩展到其他应用程序、设备和用户。

BlueField 还充当加速 SDN 平台,使用基于角色的访问控制( RBAC )和微分段限制每个应用程序或用户对资产的访问。例如,需要分析一个存储设备上的数据并将其传递给用户的容器化应用程序可以放在自己的网段上。在那里,它只能看到存储设备、用户,而不能看到其他任何东西。使用安全组、网络微分段和基于角色的动态访问控制,可防止任何恶意软件通过内部东西方流量传播。

在“仍然不信任”方面, BlueField 加速了 TLS 和 IPsec 加密以及存储加密。这使得加密链接可以在零 CPU 负载下以 200 Gb / s 的速度运行。这意味着,在零信任框架中,多层加密总是可取的——现在可以更高效地执行。这使得加密适用于所有服务器和所有网络流量,在此之前,除了在少数网站 和 VPN 连接上,实现加密的计算成本太高。所有网络连接和存储都加密后,任何侵入网络的对手都将无法访问数据。

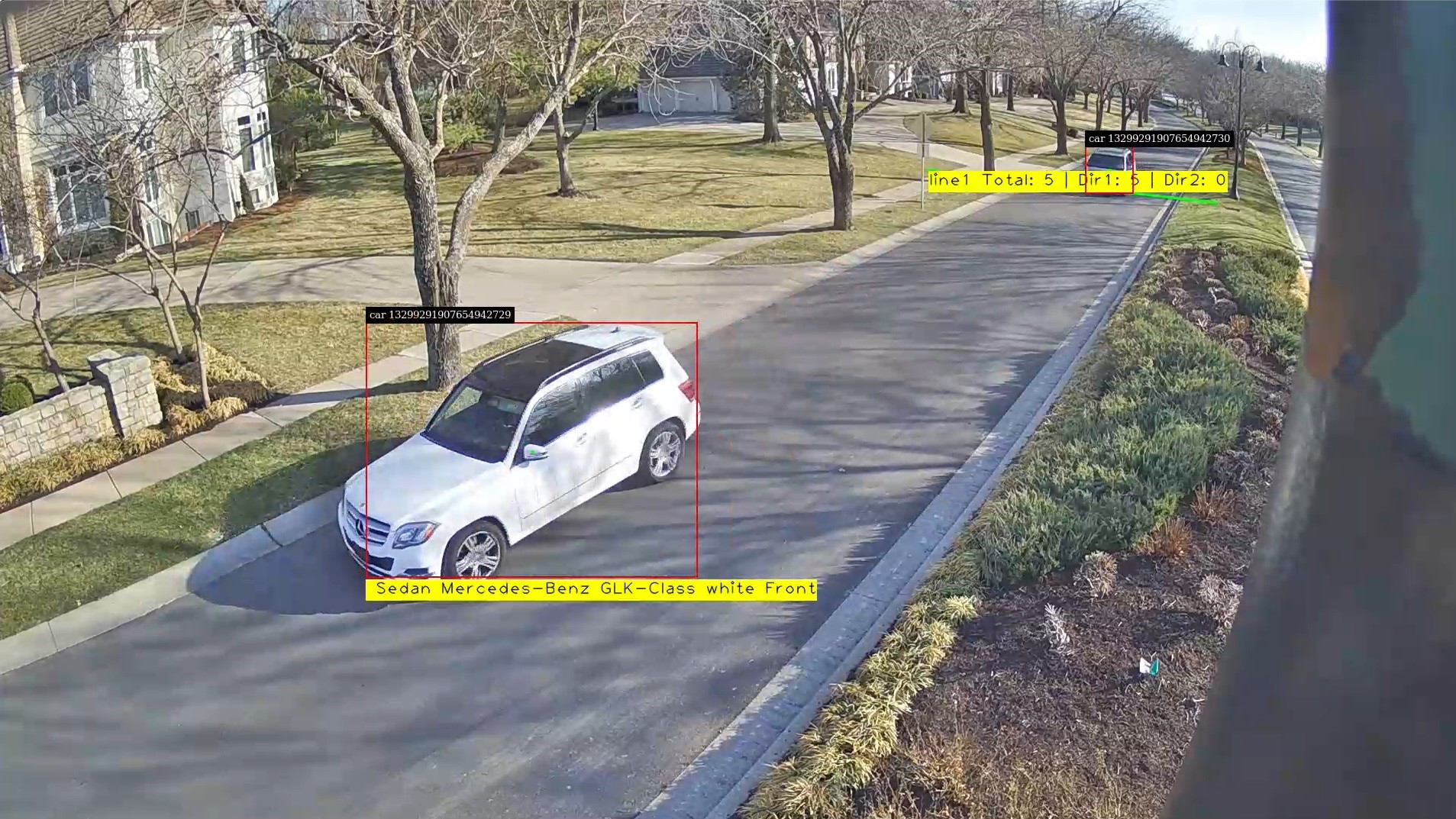

BlueField 利用 DPU 内置的遥测技术,提供对一切的持续监控,并在可疑活动发生时向 SIEM 和 XDR 系统发出警报。网络遥测可以输入NVIDIA Morpheus——这是 NVIDIA 的人工智能加速、可扩展的网络安全框架。这允许合作伙伴执行可扩展的 AI 恶意软件检测、 ID / IP 和自动隔离受损资产。 DOCA 加上 Morpheus 还可以使用 AI 识别非恶意但严重的问题,如配置错误的服务器和过时的软件。它甚至可以检测到敏感信息(如密码、信用卡号码或医疗信息)在需要加密时被透明传输的情况。

现在,当不可避免的网络入侵发生时,多层保护将限制爆炸半径。 DPU 保护和认证系统完整性,隔离威胁并保护安全软件代理。由于 RBAC 和微分段,受感染的服务器或 VM 将只能访问少数其他资产。受损应用程序通过App Shield。 DOCA 遥测与 Morpheus 一起检测可疑网络流量。异常流量被运行 DPU 的领先防火墙软件阻止,该软件加速了安全性,并且没有任何性能或服务降级。有价值的信息在飞行和休息时都会被加密。从零信任的假设开始, DOCA 和 DPU 作为安全应用的基础,保护所有资产,无处不在。

总结

基于零信任的现代安全方法对于确保当今数据中心的安全至关重要,因为周界内的活动不再能够自动被认为是安全的。

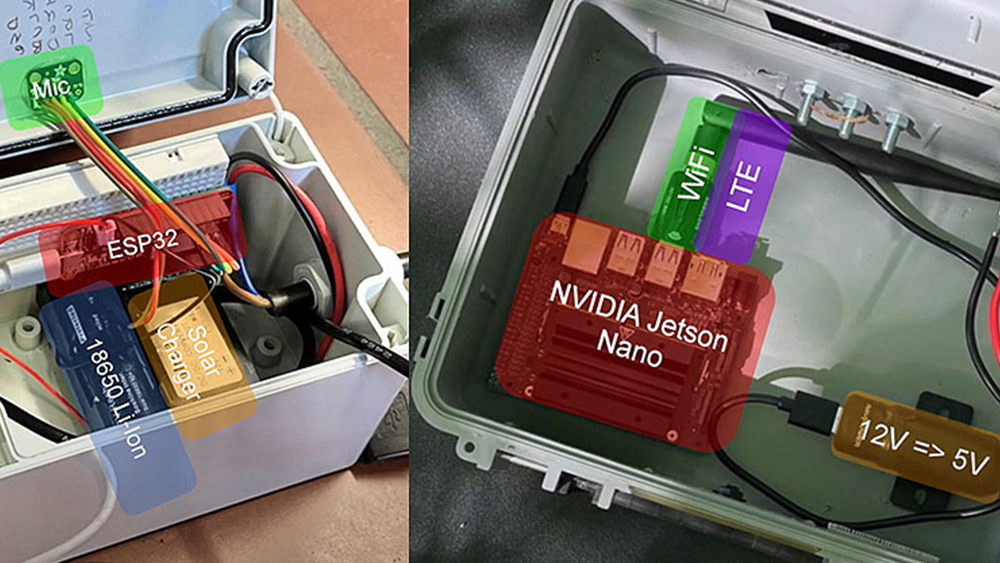

这在边缘地区更为重要,因为数据中心不再只是有大门、警卫和枪支的大型设施。在边缘地带,工厂、机器人、汽车、商店和无线电发射塔中都有微型数据中心——每个中心都包含有价值的资产。但由于物理访问是可能的,传统防火墙无法充分保护这些设备。因此 DPU 从信任的硬件基础开始,逐层构建安全性,并限制网络访问——保护用户、设备、数据和应用程序——所有这些都在数据中心集合。

BlueField DPUs 和 DOCA 软件栈为合作伙伴构建理想的开放基础提供了零信任解决方案,并将它们扩展到网络的所有部分,以解决现代数据中心的网络安全问题。

了解有关使用 DOCA 启用零信任安全性的更多信息

Apply for the DOCA Early Access Program >>

Register for the North American DPU Hackathon >>

Take the Introduction to DOCA for the BlueField DPU Course >>

Download the App Shield Solution Brief >>

Read how NVIDIA creates a new zero trust cybersecurity platform >>